Для защиты от вредоносного программного обеспечения традиционно принято использовать антивирусы и это правильно, но и сама система вовсе не так беззащитна, как это может показаться на первый взгляд.

Весьма эффективным средством защиты от вредоносного ПО могут служить политики безопасности Windows, нужно только их должным образом настроить.

В данном посте будет рассмотрен метод защиты от вирусов посредством Software Restriction Policies или сокращённо SRP — политики ограничения программного обеспечения.

Этот механизм Windows позволяет запрещать запуск исполняемых файлов из определённых каталогов с помощью локальной или доменной групповой политики, следовательно, может использоваться в качестве средства блокирования вирусов, троянов, шифровальщиков и некоторых других типов вредоносного ПО.

Варианты защиты

Вариантов защиты с помощью SRP два:

- разрешение запуска исполняемых файлов только из папок Windows и Program Files;

- запрет запуска исполняемых файлов из определённых пользовательских папок.

Первый вариант более надёжен, но в то же время он и более сложен, так как требует тщательного выбора и отладки приложений.

Мы отдадим предпочтение второму, более простому и понятному для среднего пользователя метод.

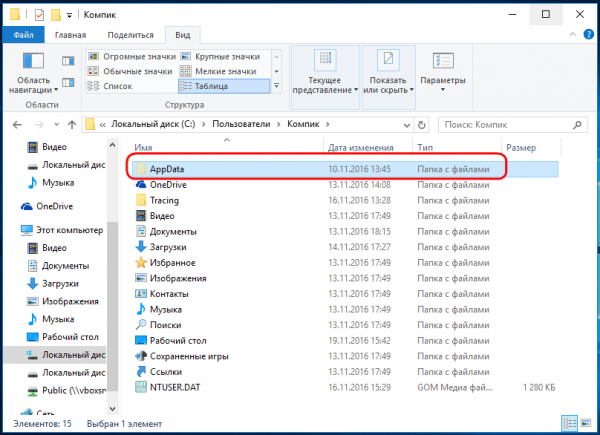

Как правило, при заражении ПК большинство вирусов попадает в пользовательские каталоги AppData и LocalAppData, оттуда же они и запускаются.

Причина, по которой именно эти папки стали излюбленным местом для вирусов проста — у пользователей, не имеющих администраторских прав, возможность копировать или перемещать файлы в каталоги системы отсутствует, запись для них ограничивается только их собственными папками, поэтому вирусу ничего не остаётся как размещать свою копию в доступных для записи расположениях.

Чтобы предотвратить запуск вирусов, создадим политику, ограничивающую старт исполняемых файлов из указанных каталогов.

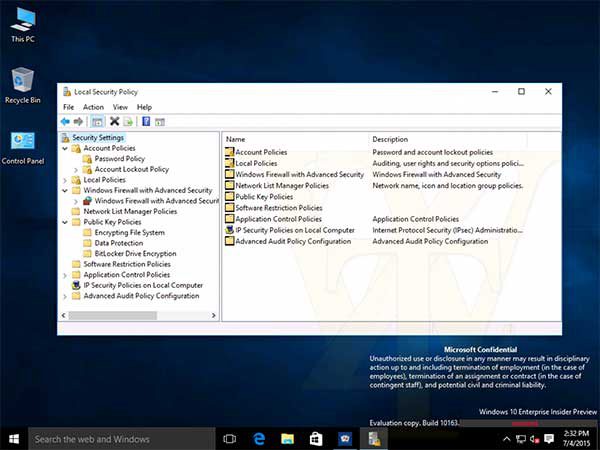

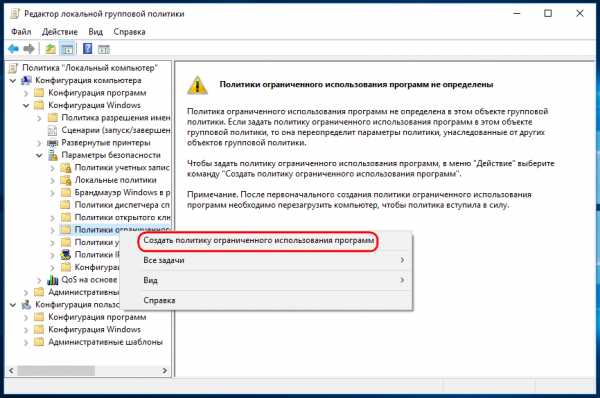

Командой gpedit.msc запустите редактор локальных групповых политик и перейдите по цепочке Конфигурация компьютера – Конфигурация Windows – Параметры безопасности.

Кликните правой кнопкой по элементу «Политики ограниченного использования программ» и выберите в меню опцию «Создать политику ограниченного использования программ».

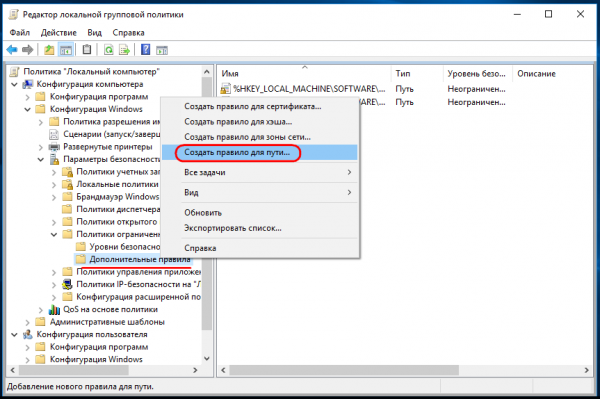

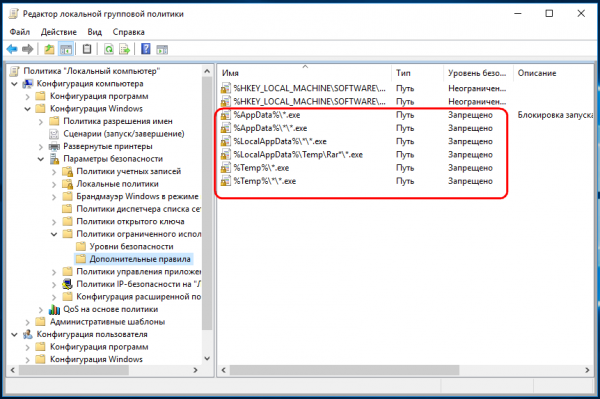

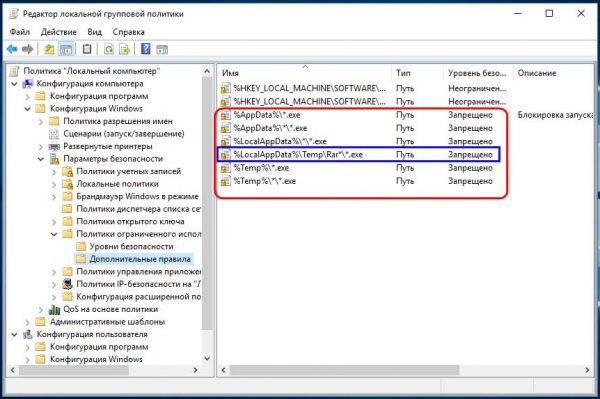

Далее, развернув элемент, кликните правой кнопкой мыши по пункту «Дополнительные правила» и выберите опцию «Создать правило для пути…».

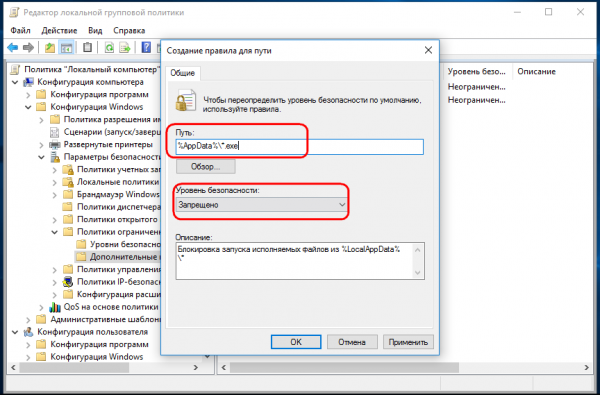

В открывшемся окошке в поле «Путь» впишите %AppData%/*.exe, «Уровень безопасности» установите «Запрещено», содержимое поля «Описание» может быть произвольным.

Нажмите «Применить», а затем «OK».

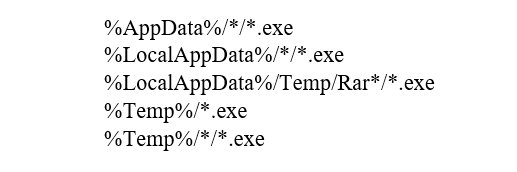

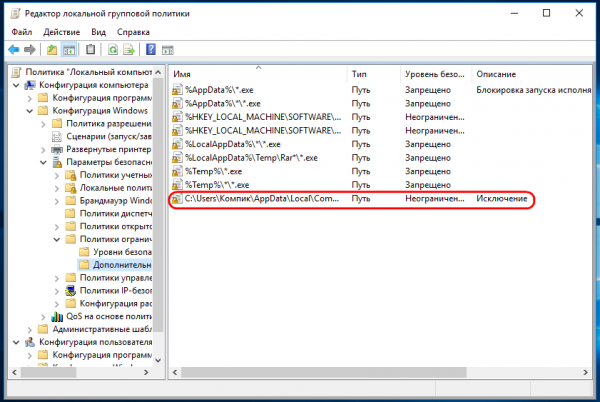

Точно таким же образом создайте правила для следующих путей:

Обратите внимание, что в список папок с ограничениями мы добавили временное хранилище для распаковываемых WinRAR архивов (третье правило снизу).

Если вы используете другой архиватор, замените элемент строки Rar основным поддерживаемым им расширением, например, %LocalAppData%/Temp/*.zip/*.exe. При необходимости можете указать свои пути.

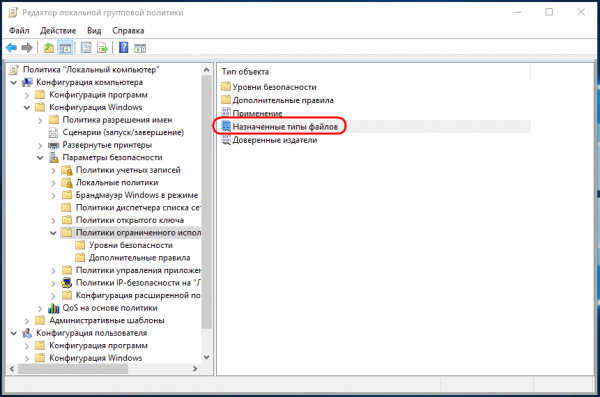

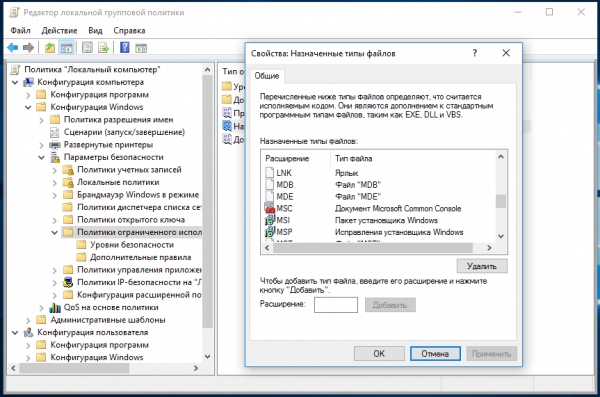

Также неплохо было бы создать правила для других типов исполняемых файлов, вредоносный код могут содержать файлы msi, dll, cmd, bat, com, vbs, js, wsh и т.д, а не только EXE.

Просмотреть их список можно в тех же политиках ограниченного использования программ, дважды кликнув по элементу «Назначенные тип файлов» справа.

Чтобы не мучиться, создавая правило для каждого типа отдельно, допустимо просто удалить вхождения *.exe во всех путях, при этом будет запрещён запуск всех файлов, но в некоторых случаях это может привести к ошибкам.

Отдельно стоит сказать пару слов о родительском каталоге %UserProfile%, окопаться вирусы могут и нём, однако запрет на запуск файлов из него опять же может привести к ошибкам и неполадкам в работе программ.

Например, в профиле пользователя могут храниться плагины браузеров или проверяющие наличие новых версий приложений установщики.

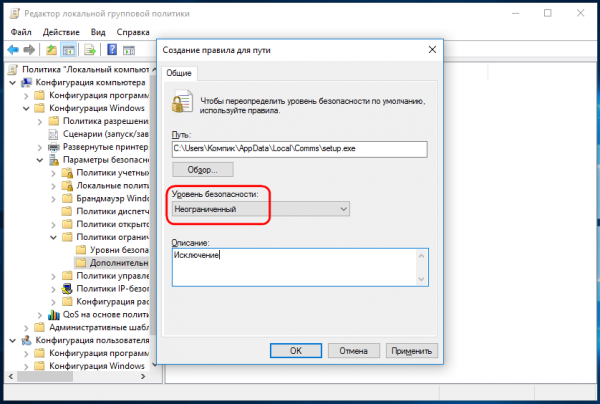

Чтобы эти программы смогли работать, необходимо создать для них в SRP исключающие правила, указав полный путь к исполняемому файлу и выбрав в меню уровня безопасности «Обычный пользователь» или «Неограниченный».

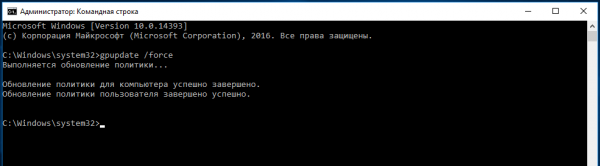

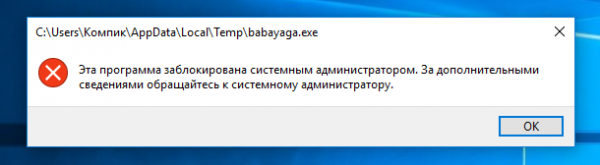

Осталось только проверить, действительно ли блокировка работает. Для этого после изменения настроек перезагрузите компьютер или обновите конфигурацию политики командой gpupdаtе /force, а затем попробуйте запустить из папки %AppData% какой-нибудь исполняемый файл.

Если всё сделано правильно, вы получите сообщение «Эта программа заблокирована системным администратором…».

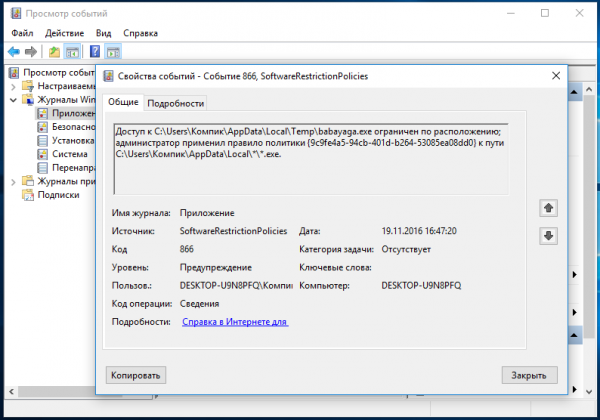

Более подробные сведения о заблокированных файлах можно будет получить в разделе «Приложения» журнала Windows.

Там эти события будут иметь источник SoftwareRestrictionPolicies.